Alle wichtigen Funktionen für das Identity Management

Benutzerverwaltung

Identity Management beginnt bei der Identität und den Accounts der Anwender bzw. Mitarbeiter.

Mit dem FirstWare IDM-Portal ist das Anlegen und Verwalten von Benutzerkonten nicht mehr nur Sache der IT. Das leicht zugängliche und nutzerfreundliche Portal ist auch für Mitarbeiter außerhalb der IT geeignet.

Benutzer werden schnell angelegt, editiert und gelöscht, je nach Zugriffsrechten des jeweiligen Bearbeiters. Auch die Berechtigungsvergabe kann durch die automatische Zuordnung von Abteilungsgruppen delegiert werden.

Delegation

Routineaufgaben rund um das Identity Management kosten die IT viel Zeit und Ressourcen. Die Lösung ist einfach: Binden Sie Mitarbeiter aus Fachabteilungen ein. Sie können standardisierte Aufgaben mit dem IDM-Portal schnell und sicher selbst erledigen.

IAM Delegation bedeutet dabei eine effektive Arbeitsteilung zwischen IT-Admins (AD, M365, weitere) und IT-fremden Abteilungen. Diese wird durch das FirstWare IDM-Portal auf einfache Weise realisiert:

- rollenbasierte Berechtigungen (RBAC)

- maßgeschneiderter Zugriff auf Identitätsdaten im Active Directory und Entra ID/M365

- passgenau für verschiedene Anwendergruppen

Self Service

Der Self Service im IDM-Portal befähigt Ihre Mitarbeiter, die Verantwortung für persönliche Daten zu übernehmen.

Anwender können im Self Service Update:

- Informationen zu ihren persönlichen Daten anzeigen

- eigene Daten, wie Adresse, Telefonnummern, Jobtitel aktualisieren

- eigenes Profilfoto hochladen

- eigene Beschreibung, wie einen Lebenslauf, hinzufügen

- eigenes Passwort ändern

Änderungen sind in einer AD-, Entra ID- oder Hybrid-Umgebung möglich und werden sofort in den richtigen Directory Service gespeichert.

Telefonbuch

Nutzen Sie das IDM-Portal als leicht zugängliches Intranet-Telefonbuch. Die Daten stammen aus Ihrem AD / Entra ID und sind immer auf dem aktuellsten Stand. Setzen Sie Excel-Listen und veralteten Ausdrucken auf Papier ein Ende.

Mit Hilfe smarter Suchfunktionen finden Mitarbeiter die richtigen Ansprechpartner in wenigen Klicks.

Die Implementierung ist einfach und in kürzester Zeit steht Ihnen ein digitales Telefonbuch zur Verfügung. Sie benötigen zudem keine zusätzliche Infrastruktur.

Abwesenheitsassistent

Manager oder bestimmte Anwender können die Abwesenheitsnotiz für einen plötzlich abwesenden Kollegen im IDM-Portal bearbeiten und aktivieren. Natürlich geschieht dies im Rahmen Ihrer Datenschutzrichtlinien und gemäß des IT-Security-Levels.

Dank der benutzerfreundlichen Oberflächen des IDM-Portals können die befugten Personen:

- interne sowie externe Kontakte informieren

- Dauer der Abwesenheit festlegen

- IT, Vorgesetzte oder den Kollegen selbst benachrichtigen

Gleichzeitig sorgt das IDM-Portal für ein nachvollziehbares Logging aller Aktionen.

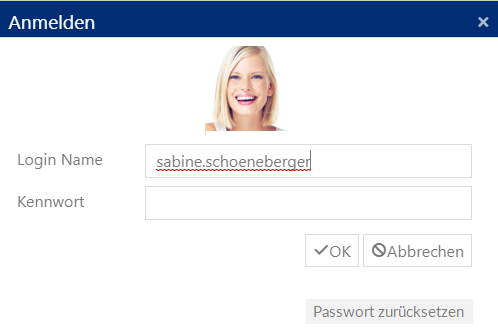

Self Service Password Reset

Ein Active Directory Passwort sofort zurückzusetzen, ohne Hilfe der

IT – ist dies möglich? Im IDM-Portal klicken Sie ganz einfach auf „Passwort zurücksetzen“. Gleich erhalten Sie eine E-Mail oder SMS.

Alternativ kann auch eine Sicherheitsstufe eingebaut werden: der Abteilungsleiter muss die Zurücksetzung des Passworts genehmigen. Dies geschieht über eine E-Mail, mit der die Genehmigung freigegeben oder abgelehnt wird.

Mit dem Password Reset Self Service:

- setzen Mitarbeiter ihre Passwörter selbst zurück

- entlasten Sie die IT-Abteilung

- binden Sie nach Wunsch Prüfinstanzen ein

Identity Management

So minimiert, wie Sie es wünschen.

So smart, wie Sie es brauchen.

- Extrem schnelle Benutzerverwaltung auf nur einer Seite

- Rollenbasierte Delegation für Anwendergruppen

- Schnelle Updates im Self Service

- Abwesenheitsnotizen für fehlende Kollegen

- Passwörter sicher zurücksetzen

- Übersichtliches Intranet-Telefonbuch mit gepflegten Daten

Vorteile durch Identity Management mit dem IDM-Portal

Durch den Einsatz unseres IDM-Portals erhalten Sie viele Mehrwerte

…für Ihre Mitarbeiter:

- reibungsloses, optimiertes Arbeiten

- Datenänderungen in Echtzeit

- alle wichtigen Zugriffe ohne Zeitverzögerung

- schnellere Bearbeitung von Anfragen auf Laufwerke/Dateien

- sofortiges Update wichtiger persönlicher Daten

- aktuelle Kontaktinformationen aller Kollegen

…für Ihre IT:

- spürbare Entlastung von Routineaufgaben

- eine Oberfläche für die AD & Entra ID Benutzerverwaltung

- volle Kontrolle über alle Aktionen dank RBAC und Zugriffsrechten

- komplette Nachvollziehbarkeit durch detailliertes Logging

- keine zusätzlichen Datenbanken

- anpassbare IAM-Lösung an die vorhandene IT-Struktur

Bedeutung von Identity & Access Management

IAM setzt sich aus zwei Schwerpunkten zusammen:

Identity = Identität

Access = Zugriff

Definition

Identity und Access Management (kurz: IAM) ist ein Sammelbegriff für alle Prozesse innerhalb einer Organisation, die sich mit der Verwaltung und Pflege von Benutzerkonten und Ressourcen befassen. Dazu gehört auch die Verwaltung von Berechtigungen für Benutzer auf Anwendungen und Systeme.

In erster Linie geht es dabei um die sinnvolle Verknüpfung von Identitäten mit den entsprechenden Zugriffsberechtigungen.

Der Vollständigkeit halber: IAM umfasst zunehmend auch Prozesse, die außerhalb einer Organisation stattfinden. Wir befassen uns ebenfalls mit der Einbindung von externen Identitäten und bieten dafür unseren RealIdentity Service an. Kontaktieren Sie uns.

Identity Management

Wie schon der Name verlautet, beschäftigt sich das Identity Management vereinfacht gesagt mit den Identitäten in einem Unternehmen. Unter „Identitäten“ versteht man alle Mitarbeiter, die in dem Unternehmen tätig sind.

Identity Management stellt sicher, dass alle Mitarbeiter das haben, was sie brauchen, um ihre Arbeit bestmöglich erledigen zu können.

Vom ersten bis zum letzten Arbeitstag sind Mitarbeiter ein Teil des Unternehmens. Sie erhalten nicht nur eigene Benutzerkonten, sondern auch Geräte zur täglichen Nutzung und Zugriffsrechte auf Netzwerke, Laufwerke, Dateien und vieles mehr.

Befasst man sich genauer mit dem Thema, dann sieht man die vielen Facetten, die das Thema „Identitäten“ in der Datenverarbeitung mit sich bringt. Die Identität (IT) ist die Zuordnung von Benutzerdaten zu einer Person (= ein digitales Abbild des Mitarbeiters). Eine Identität ist im Normalfall ein AD-Benutzeraccount. Die meisten Mitarbeiter haben nicht mehr als einen Account. An sich kann eine Identität (virtueller Mitarbeiter) aber in vielen Systemen ein Benutzerkonto haben, die sich zusammenfassen lassen.

Ein Mitarbeiter könnte auch mehrere Identitäten

haben, z.B. „Mitarbeiter“ und „Admin“ – vielleicht

zwei unterschiedlich konfigurierte Accounts.

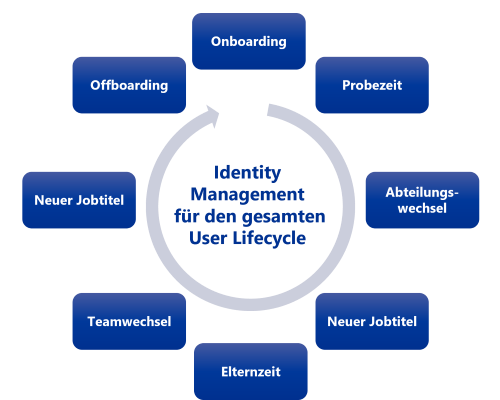

Lebenszyklus betrachten

Jeder Mitarbeiter durchläuft einen Lebenszyklus im Unternehmen (auch User Lifecycle genannt). Dieser beginnt mit dem Tag der Einstellung und endet beim Verlassen des Unternehmens.

Im besten Fall entwickelt sich ein Mitarbeiter im Laufe seines Berufslebens weiter, erhält mehr Verantwortlichkeiten, wechselt Positionen oder Teams. Dazu gehören manchmal auch Auszeiten und Abwesenheiten.

Das wichtigste Ziel des Identity Managements ist, dass die Mitarbeiter reibungslos arbeiten können – egal in welcher Station des User Lifecycles sie sich befinden. Dies bedeutet, dass sie ohne Unterbrechungen, Wartezeiten und endlose Anrufe bei der IT ihre Aufgaben optimal erledigen können.

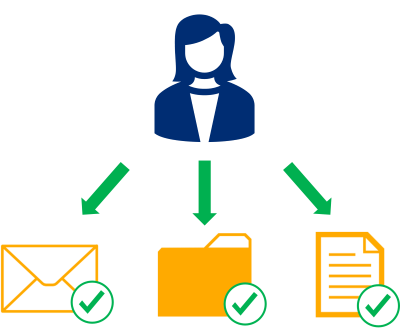

Access Management

Als zweite wichtige Komponente des IAM-Prozesses zählt das Access Management, auch Berechtigungsmanagement genannt. Mit „Berechtigungen“ sind die Zugangsrechte jedes einzelnen Mitarbeiters auf unternehmensbezogene Daten und Ressourcen gemeint.

Mit Unterstützung des Berechtigungsmanagements erhalten Mitarbeiter alle Zugriffsrechte, die sie zum Arbeiten brauchen – aber nur die Berechtigungen, die sie wirklich benötigen.

Es darf keine Kompromisse in Bezug auf die Datensicherheit eines Unternehmens geben. Auch bei Abteilungswechseln oder nach dem Ausscheiden aus dem Unternehmen müssen alle Zugriffsrechte sofort aktualisiert werden. Andernfalls entstehen Sicherheitslücken, die interne und externe Angriffe möglich machen.

Access Management wird demzufolge auch als ressourcenseitige Zuordnung von Berechtigungen gesehen. Es ist essenziell, dass alle Mitarbeiter ihre erforderlichen Berechtigungen haben, um effizient arbeiten zu können.

Als Beispiel: Ein File-Drive für Account Management hat mehrere Berechtigungsgruppen, eine für „lesen“, eine für „lesen/schreiben“. Will ein Nutzer auf das Laufwerk zugreifen, muss er in eine der Gruppen eingeordnet werden.

Das wichtigste Ziel des Access Managements ist, dass alle Ressourcen und Zugriffsrechte sicher und regelkonform bereitgestellt werden.

Was ist wichtiger, Identity Management oder Access Management?

Über diese Frage lässt sich sicherlich philosophieren. Doch die Praxis zeigt:

beide Komponenten gehen Hand in Hand und machen nur zusammen wirklich Sinn.

Die Identitätsverwaltung umfasst das Management von personenbezogenen Daten (Identity Management) auf deren Basis Berechtigungen (Access Management) ausgelöst werden. Es ist ein Zusammenspiel, das nur in Kombination die gewünschten Erfolge erzielt.

Sowohl die korrekte Authentifizierung, als auch die passende Autorisierung aller Mitarbeiter sind für Unternehmen lebensnotwendig. Sie übernehmen eine wichtige Funktion im Rahmen der Datensicherheit und Compliance.

Um es ganz einfach auszudrücken:

- Identity Management bezieht sich auf die Authentifizierung von Benutzern.

- Access Management bezieht sich auf das Autorisieren von Benutzern.

Authentifizierung sagt: „ich darf ins System rein“, die Autorisierung hingegen: „ich darf lesen, schreiben, verändern, löschen…“.

Was bedeutet Anwenderorientierung für IAM?

Es gibt zwei Ansätze, IAM im Unternehmensalltag einzusetzen:

- der technisch fokussierte, systemseitige Ansatz

- der Anwender-zuerst-Ansatz (auch user-driven oder user-centric IAM)

Viele System-Anbieter sehen die Berechtigungsverwaltung eher systemseitig vorn, d.h. der Schwerpunkt liegt auf der IT-administrativen Seite.

Unserer Auffassung nach sollte IAM die Benutzer und Berechtigungen von der Anwenderseite aus betrachten. Benötigt der Anwender etwas, dann werden über Attribute (ABAC), Berechtigungsgruppen (RBAC) und LDAP-Filter (z.B. Suche, Zugriffsbeschränkungen), PowerShell-Skripte (Funktionen und Systeme) getriggert und eine anschließende Berechtigung (Zugriff) erteilt.

Der User steht dabei immer im Mittelpunkt.

Wir verfolgen den Anwender-zuerst-Ansatz, denn nur wenn

Anwender einen Mehrwert wahrnehmen, ist ein

Identity & Access Management System wirklich erfolgreich.

Wann spricht man von Identity & Access Management?

Der Feuerwehr-Ansatz – Schnell reagieren, Einsätze ohne Ende

Nutzt jedes Unternehmen mit Mitarbeitern automatisch Identity und Access Management?

Sobald ein Unternehmen mehrere Mitarbeiter hat, lässt sich eine Verwaltung dieser Mitarbeiter nicht umgehen. In welcher Weise dies geschieht, mag erst einmal dahingestellt sein.

Kleinere Firmen finden praktische Lösungen, die in ihr Budget passen. Jedoch wird die Verwaltung komplexer, je größer die Mitarbeiterzahl anwächst. Ab einem bestimmten Punkt sind Personaldatenbanken, wie SAP HCM und Verzeichnisdienste, wie Active Directory/Entra ID unumgänglich.

Eine adhoc Zuordnung irgendwelcher direkter Berechtigungen oder spontane manuelle Änderungen von Eintragungen in verschiedenen Systemen und Datenbanken ist jedoch kein Identity und Access Management.

Denn hier und da Nutzerdaten manuell anzupassen, häufig zeitverzögert und in separaten Datenbanken, birgt Gefahrenquellen.

Fehler sind unvermeidbar, und menschlich. Es werden bspw.:

- Berechtigungen falsch vergeben

- Gruppenmitgliedschaften übersehen, die gelöscht werden müssten

- Daten unvollständig oder fehlerhaft eingetragen

- wichtige Änderungen vergessen

Das kostet nicht nur Zeit und Nacharbeiten, sondern schafft auch Systeme mit unterschiedlichen, teils fehlenden und teils redundanten Daten.

Der Identity-Management-Ansatz – Eine Änderung, alles aktuell und sicher

Der Identity und Access Management Ansatz ist ein komplett anderer. Hierbei geht es darum,

- die Benutzer- und Berechtigungsverwaltung so weit zu optimieren,

- dass alle Systeme bestmöglich miteinander verbunden sind,

- redundante Datenbanken wegfallen,

- Identitätsdaten und Berechtigungen idealerweise nur einmal eingetragen werden müssen und

- alle Daten auf dem aktuellen Stand sind.

Es geht also nicht nur um das bloße Anlegen und Löschen von User Accounts, sondern um ein durchdachtes Konzept. Identity und Access Management beinhaltet viele Funktionen und Hilfsmittel, die im Unternehmensalltag wahre Wunder bewirken (= nachweislich Zeit und Kosten sparen).

Drei starke Gründe für Identity & Access Management

Es gibt viele gute Gründe, eine IAM-Lösung einzuführen. Wir haben drei gute Argumente ausgewählt, die Sie überzeugen sollten.

1. Grund: Erhöhte Datensicherheit

Die Realität

Im Laufe ihres Arbeitslebens haben Mitarbeiter Zugang zu einer Vielzahl an Informationen und Tools: u.a. Dateien, Anwendungen, Cloud-Dienste, Netzwerke, Datenbanken, virtuelle Plattformen, nicht zuletzt Mobiltelefone, Computer, Drucker und weitere Geräte. Sie können Daten einsehen, bearbeiten, kopieren, ausdrucken und weitersenden.

Je mehr Mitarbeiter in einem Unternehmen tätig sind, desto komplexer wird die Verwaltung der Benutzerkonten und der damit verknüpften Berechtigungen. Dies führt unweigerlich zu einem höheren Risiko von fehlerhaftem Verhalten bis hin zu Angriffen auf das Unternehmensnetzwerk. Leider gilt auch hier: Vertrauen ist gut, Kontrolle ist besser.

Die Mitarbeiter haben schnellen Zugriff auf die Ressourcen, die sie für

ihre Aufgaben benötigen. Eine Vielzahl von lokalen sowie mobilen Anwendungen, als auch SaaS-Tools können eingebunden werden,

ohne die IT-Sicherheit zu gefährden.

Die Lösung

Das Identity und Access Management übernimmt eine wichtige Funktion, die Zugriffsrechte unter Kontrolle zu behalten und damit die Datensicherheit eines Unternehmens zu steigern. Mithilfe von Sicherheitsmaßnahmen wie SSO, MFA oder RBAC können Unternehmen die Sicherheit erhöhen und die Barrieren abbauen, die die Beschäftigten daran hindern, produktiv zu sein.

Durch ein geordnetes Berechtigungsmanagement kann jeder Mitarbeiter nur das sehen, was in seinem Zuständigkeitsbereich liegt. Änderungen persönlicher Daten werden sofort automatisch mit anderen Systemen synchronisiert. Freigaben sensibler Daten können durch Genehmigungs-Workflows mehrfach geschützt werden. Viele Aktionen lassen sich durch ein detailliertes Logging nachvollziehen.

Die Möglichkeiten der Absicherungen durch IAM sind vielfältig und sehr effektiv.

2. Grund: Vereinfachte Benutzerverwaltung

Die Realität

Viele Unternehmen tendieren dazu, ihre Benutzer in verschiedenen Systemen zu pflegen. Meistens kommt eine Personaldatenbank zum Einsatz, als auch das Active Directory und Entra ID (bei einem Großteil der Unternehmen, die mit Microsoft arbeiten) und andere Systeme. Die Benutzerverwaltung in verschiedenen Systemen ist generell sehr zeitaufwendig.

Abstimmungen zwischen der Personalabteilung und der IT laufen oft asynchron. In vielen Fällen sammelt HR die Änderungen der Benutzerdaten und gibt sie dann gebündelt an die IT weiter zum Update in deren Systemen.

Die IT Abteilung betreibt ein Ticketsystem, in welchem täglich hunderte kleinste Routineaufgaben auflaufen. Mitarbeiter spüren die fehlende Abstimmung zwischen HR und IT, als auch die Überlastung der Administratoren aus erster Hand:

- indem ihre Daten nicht sofort aktualisiert werden,

- sie nicht sofort die Zugriffsberechtigungen haben, die sie zum Arbeiten brauchen und

- kleinste Änderungen von der IT genehmigt werden müssen.

Sicherlich gewöhnen sie sich mit der Zeit daran, dass alles lange dauert und sind so einfach weniger produktiv.

Dank IAM ist die Benutzerverwaltung einfacher und für alle besser organisiert. Die Berechtigungsvergabe erfolgt schneller und ist leichter verständlich. Gleichzeitig sinkt der Administrationsaufwand für die

IT, HR Abteilung und Vorgesetzte.

Die Lösung

Das Identity und Access Management übernimmt auch hier die wichtige Aufgabe, die Benutzerverwaltung zu vereinfachen und zu verbessern.

Dies beginnt schon bei der Benutzeranlage: IT-fremde Mitarbeiter (z.B. HR Manager) können Benutzer ohne tiefere IT-Kenntnisse fehlerfrei im AD oder in einem anderen System anlegen. Im besten Fall tun sie dies nur einmal und lösen eine automatische Synchronisierung zwischen den verschiedenen Datenbanken aus.

IAM ermöglicht es auch, dass Abteilungsgruppen automatisch zugeordnet werden können. Wählt ein Manager die passende Abteilung für einen Nutzer aus, erhält dieser direkt die Mitgliedschaften der entsprechenden Berechtigungsgruppen. Durch Vorlagen kann die manuelle Eingabe von Identitätsdaten gesteuert werden. Statt fehlerhafter Eingaben erhalten Sie künftig höhere Datenkonsistenz und Datenqualität.

3. Grund: Langfristige Kostensenkung

Die Realität

Es gibt viel zu tun, besonders in der IT. Die Themen sind vielfältig und vielschichtig, von der allgemeinen Digitalisierung bis hin zur Einführung von Cloud-Systemen, Cybersecurity und Responsible AI. Doch hat die IT Zeit, sich mit diesen dringenden Topics zu beschäftigen? In der Regel ist die IT mit den alltäglichen Betriebsthemen so beschäftigt, dass keine Kapazitäten für die wirklich wichtigen Projekte übrig bleiben.

Allein die Zahl der eingehenden Anrufe beim IT Help Desk mit Routineaufgaben, wie „Passwort zurücksetzen“ oder „Änderung einer Telefonnummer bei Benutzer XY“, kosten viel Zeit.

Auch die Pflege mehrerer Datenbanken mit redundanten Daten ist ein aufwendiger Prozess, der viele Mitarbeiter beschäftigt, die anderweitig vielleicht nützlichere Aufgaben erledigen könnten.

IAM-Lösungen können viele Aufgaben im Zusammenhang mit dem Identitäts- und Zugriffsmanagement automatisieren und standardisieren.

Die Lösung

Mit der Implementierung eines Identity und Access Management Systems werden Kosten durch die Reduzierung zeitraubender, kostenintensiver Aufgaben langfristig gesenkt.

Ein IAM-System erlaubt es den Mitarbeitern, bei Bedarf einen autorisierten Zugriff auf verschiedene Ressourcen anzufordern und zu erhalten, ohne die IT-Abteilung zu einem Engpass für die Produktivität der Mitarbeiter zu machen.

Infolgedessen verbringen IT-Administratoren ihre Zeit mit Aufgaben, die einen größeren Mehrwert für das Unternehmen darstellen. Darüber hinaus sind viele IAM-Dienste inzwischen cloud-basiert, so dass die Notwendigkeit, eine IAM-Infrastruktur vor Ort zu erwerben, zu implementieren und zu warten, erheblich reduziert oder sogar eliminiert werden kann.

Wer braucht Identity & Access Management?

IAM in großen Unternehmen

Die Einführung eines Identity und Access Managements ist branchenunabhängig. Es kann jedoch gesagt werden, dass die Implementierung einer IAM-Lösung mit steigender Mitarbeiterzahl immer dringlicher wird..

Bei einer Mitarbeitergröße von 250 aufwärts, spricht man in Fachkreisen von einem „großen Unternehmen“. Natürlich sollte man auch hier noch einmal differenzieren zwischen den „Großen“ mit hunderten Mitarbeitern und den „ganz Großen“, die zehntausende Mitarbeiter haben. Anforderungen und Umsetzungsmöglichkeiten können sich maßgeblich unterscheiden.

IAM gewährleistet großen Unternehmen den sicheren Umgang mit Benutzerkonten, Rollen und Zugriffsberechtigungen eines jeden einzelnen Mitarbeiters. Dabei geht es nicht um eine einmalige Aktion, sondern um die kontinuierliche Pflege, Aktualisierung und Überwachung über den gesamten User Lifecycle hinweg.

Große Unternehmen profitieren eindeutig von Identity und Access Management, denn nur so lassen sich regulatorische Anforderungen umsetzen:

- gesetzliche Regeln, wie die DSGVO

- regulatorische Vorgaben – branchenspezifisch oder selbst auferlegt (wie ISO 27001)

- Unternehmensrichtlinien, wie Namenskonventionen und positionsbezogene Berechtigungen

IAM in Stadtverwaltungen

In Stadtverwaltungen besteht oft die Notwendigkeit einer verbesserten Administration und Pflege der Benutzerdaten. Nicht selten wurden über Jahre hinweg Verwaltungen zusammengelegt, die alten Systeme jedoch beibehalten und zeitaufwendig parallel gepflegt. Eine Vereinheitlichung der Benutzerverwaltung ist daher sinnvoll, um:

- den doppelten Arbeitsaufwand zu beenden,

- die Datenqualität zu verbessern und

- einen Teil der Routineaufgaben an Fachkräfte in anderen Abteilungen zu delegieren.

Oft sind die Ressourcen in der IT knapp bemessen und die vielen Aufgaben auf wenigen Schultern verteilt.

Mit einer passenden IAM-Lösung, wie dem FirstWare IDM-Portal, modernisieren Stadtverwaltungen ihre Benutzerverwaltung um 180 Grad. Sie machen Schluss mit Excel-Namenslisten, die zwischen Abteilungen hin und her gesendet werden.

Stattdessen erhalten sie ein Tool, das es Fachkräften außerhalb der IT ermöglicht, eigene Daten (im Self Service Modus) sowie Benutzerdaten der Kollegen zu pflegen. Diese sogenannte Delegation von Routineaufgaben (auch: delegiertes AD/AAD Management) trägt dazu bei, dass sich die Datenqualität deutlich verbessert.

Letztendlich erreichen Stadtverwaltungen durch IAM vollständige und akkurate Mitarbeiterdaten, beschleunigte Arbeitsprozesse und eine spürbare Entlastung des IT-Personals.

IAM in Kliniken

Auch im Gesundheitswesen ist eine Modernisierung der Benutzer- und Berechtigungsverwaltung dringend nötig. Durch das Krankenhauszukunftsgesetz (KHZG) hat sich der Druck auf Kliniken verstärkt, die Digitalisierung voranzutreiben.

Oft läuft dort die Benutzerverwaltung als eines von vielen Betriebsthemen einfach mit und wird eher stiefmütterlich behandelt. Dies ist nicht zuletzt dem Fakt geschuldet, dass die Krankenhaus-IT mit der internen Administration so viel zu tun hat, dass sie sich kaum mit Verbesserungen laufender Prozesse beschäftigen kann (geschweige denn mit dem großen Thema „Zukunft“). Es gibt schlichtweg zu wenige qualifizierte Mitarbeiter, um die vielen Aufgaben zu schultern.

Hier bietet Identity und Access Management ein enormes Potential, um die Krankenhaus-IT mit einem automatisierten Benutzer- und Berechtigungsmanagement zu entlasten.

Lesen Sie dazu unseren Artikel zum Thema Identity Management im Krankenhaus sowie den Beitrag “Automatisiertes Berechtigungsmanagement im Krankenhaus” in der Fachpresse “Das Krankenhaus”.

Was gibt es für IAM-Lösungen

Klassische IAM-Systeme

Im Laufe der letzten 20 bis 30 Jahre haben sich viele Anbieter von IAM-Systemen auf dem weltweiten Markt etabliert. Man könnte fast meinen, die Anzahl habe sich exponentiell vervielfacht.

Viele Unternehmen bieten sehr umfangreiche Lösungen an, die versprechen, alles zu können und alles zu verbinden.

Diese, teils sehr umfangreichen IAM-Systeme haben jedoch mindestens einen Nachteil: sie sind komplex, benötigen eine lange Zeit zur Implementierung, erfordern eine fortlaufende technische Unterstützung des Anbieters und sind dementsprechend kostspielig.

Hier ist guter Rat teuer, welcher Weg und welche Lösung die beste Wahl ist.

Im Vergleich: Identity Management mit dem FirstWare IDM-Portal

Passgenauigkeit:

- Unser IDM-Portal ist komplett anpassbar und wird auf die Anforderungen eines Unternehmens zugeschnitten.

- Für ein vollständiges IAM-Paket stehen umfangreiche Funktionen zur Verfügung.

- Viele Systeme können angebunden werden, wie HR Systeme, Datenbanken, Verzeichnisdienste On-Premises und in der Cloud (AD/Entra ID).

Leichtigkeit:

- Es ist keine zusätzliche Datenbank nötig. Das IDM-Portal verwendet Ihre bestehenden Identitätsdaten für Identity Management.

- Das IDM-Portal greift direkt auf Verzeichnisdienste zu und arbeitet deshalb sehr schnell. Es wird als Frontend und Schnittstelle zu Active Directory und Entra ID genutzt.

- Dazu nutzt das IDM-Portal keine proprietären Technologien, sondern setzt auf Microsoft-Technologien: Active Directory, Entra, Microsoft 365/Office 365, PowerShell und Exchange.

Anwenderfreundlichkeit:

- Das IDM-Portal fokussiert sich auf Benutzerfreundlichkeit und eine einfache Handhabung.

- Es kann von Mitarbeitern aus anderen Fachabteilungen ohne Schulungen genutzt werden.

- Intuitive Benutzeroberflächen, die sich dem Corporate Design anpassen lassen, führen zu einer schnellen Akzeptanz unter den Anwendern.