Red Forest und IAM in Active Directory Umgebungen einsetzen

Geht es um die Sicherheit in Active Directory, setzen viele Unternehmen auf Technologien und Empfehlungen von Microsoft. Bisher war vor allem das Enhanced Security Admin Environment (ESAE) der Ansatz der Wahl. An dieser Stelle kamen Active Directory Red Forests zum Einsatz.

Trotz zahlreicher Entwicklungen in diesem Bereich steht fest: Der Red Forest Ansatz wird weiterhin verwendet, insbesondere wenn Unternehmen mit Active Directory On-Premises arbeiten und nicht noch parallel Entra ID einsetzen.

Dieser Beitrag gibt einen Überblick über den Einsatz von Red Forests, um Active Directory sicherer zu betreiben, die Relevanz in der heutigen Zeit und was es mit den Erweiterungen auf sich hat.

Index

Red Forest ist ideal für On-Premises-AD

Beim Enhanced Security Admin Environment (ESAE) kommt eine getrennte, gehärtete Active Directory-Gesamtstruktur zum Einsatz. Diese hat die Bezeichnung Red Forest, Admin Forest oder auch Hardened Forest.

Dabei geht es vor allem darum, dass die Arbeitsplätze von Administratoren und anderen privilegierten Benutzerkonten besonders gesichert sein sollten sowie die komplette Infrastruktur. Dieser Ansatz ist vor allem für Umgebungen sinnvoll, die ein Active Directory On-Premises betreiben, also komplett im eigenen Netzwerk unterwegs sind.

Da immer mehr Unternehmen parallel auf Entra ID setzen, reicht dieser Ansatz oft nicht mehr aus, um ein Netzwerk sicher zu betreiben. Hier ist eine Erweiterung sinnvoll, welche viele der Sicherheitsoptionen in die Cloud transformiert. Red Forests bleiben lokal aber immer noch eine ideale Wahl für mehr Sicherheit von Active Directory-Umgebungen.

ESAE ist seit Jahren etabliert. Unternehmen, die kein Entra ID einsetzen, nutzen diesen Weg noch weiterhin. Kommen zusätzlich Cloud-Technologien parallel zu Active Directory zum Einsatz, vor allem zur Authentifizierung, spielen Zwei-Faktor-Authentifizierungen und der Einsatz der Microsoft Authenticator-App eine wesentliche Rolle, genauso wie eine noch besser organisierte Struktur zur Verwaltung der Berechtigungen. Diese lassen sich mit ESAE integrieren und helfen bei der Transformation von Red Forests für die Zusammenarbeit mit Entra ID.

So funktioniert der Red Forest-Ansatz in Active Directory

Soll eine Umgebung mit sensiblen Netzwerkdaten zuverlässig geschützt werden, ist ein Red Forest eine sinnvolle Angelegenheit. Der Einsatz ist sinnvoll in hochsicheren Umgebungen, die sich auf den On-Premises-Einsatz konzentrieren. Da im Grunde genommen drei Gesamtstrukturen zum Einsatz kommen, sind auch mehrere Domänencontroller notwendig, die Bestandteil der verschiedenen Gesamtstrukturen sind. Diese müssen optimal verwaltet, gesichert und überwacht werden, um die Sicherheit zu maximieren. Daher lohnt sich der Einsatz einer solchen Infrastruktur vor allem dann, wenn sich die Komplexität der Infrastruktur auszahlt.

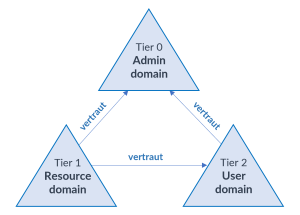

Bei einer Umgebung mit einem Red Forest vertraut die Gesamtstruktur mit den Ressourcen dem Red Forest sowie der Gesamtstruktur für die Benutzerkonten. Die Gesamtstruktur mit den Benutzerkonten vertraut ebenfalls dem Red Forest. Das schützt die NTLM-Hashes in Active Directory aufseiten der Ressourcen und der Benutzer vor Angriffen. Die Gesamtstrukturen für die Benutzer und Ressourcen vertrauen den Benutzerkonten im Red Forest durch eine einseitige Vertrauensstellung. Dabei entsteht eine Abstufung der Authentifizierung in verschiedenen Ebenen:

- Tier 0 – Die Benutzerkonten und Gruppen befinden sich im Red Forest und kontrollieren die AD-Konten. Dabei kommen als Arbeitsstationen Privileged Access Workstations (PAW) zum Einsatz, die besonders sicher konfiguriert sind. Benutzerkonten im Tier 0-Bereich dürfen sich nur an Geräten und Systemen im Red Forest anmelden, nicht an anderen Systemen. Das lässt sich über IAM-Systeme wie das IDM-Portal optimal lösen.

- Tier 1 – Konten der Stufe 1 befinden sich in den Gesamtstrukturen der Ressourcen und der Benutzer. Die Anmeldung ist jeweils nur in der eigenen Gesamtstruktur möglich. Die Verwaltung dieser Konten darf ebenfalls wieder nur auf einer PAW erfolgen, die Mitglied der jeweiligen Gesamtstruktur ist.

- Tier 2 – Die Administrator-Konten der Stufe 2 verwalten die Benutzerkonten und Computer der Benutzer.

Was sind die Vor- und Nachteile eines Red Forests?

Ein Red Forest (Enhanced Security Admin Environment, ESAE) bietet ein Risikomanagement für lokale Active Directory-Umgebungen. Dadurch muss bei Angriffen nicht gleich die komplette Umgebung neu aufgebaut werden. Da hier vor allem Einweg-Konten zum Einsatz kommen und Konten von Gesamtstrukturen, die sich voneinander trennen lassen, kann ein kompromittierter Forest einfach aus der Umgebung entfernt werden. Die beiden anderen Gesamtstrukturen laufen weiter und werden nach dem Neuaufbau mit der neuen Gesamtstruktur verbunden.

Die Herausforderungen einer solchen Umgebung sind zunächst die zahlreichen zusätzlichen Server, die Komplexität der Umgebung und die zahlreichen Administrator-Konten, die für verschiedene Einsätze notwendig sind. Die Verwendung von Red Forests beim Einsatz externer Authentifizierungsmechanismen wie Entra ID sollte modernisiert werden, da weitere Angriffsvektoren möglich sind. Das lässt sich aber mit Microsoft-Empfehlungen und dem Rapid Modernization Plan (RAMP) schnell umsetzen.

Benutzer- & Berechtigungsverwaltung im Red Forest mit IDM-Portal

Beim Einsatz eines Red Forest kommen also mindestens drei Gesamtstrukturen zum Einsatz:

- Red Forest

- Ressourcen-Forest

- User Forest

In allen drei Gesamtstrukturen müssen Benutzerkonten einheitlich und richtig konfiguriert angelegt werden. Dabei spielen Berechtigungen eine wichtige Rolle sowie die Zuordnung der Berechtigungen für die Anmeldung an Arbeitsstationen.

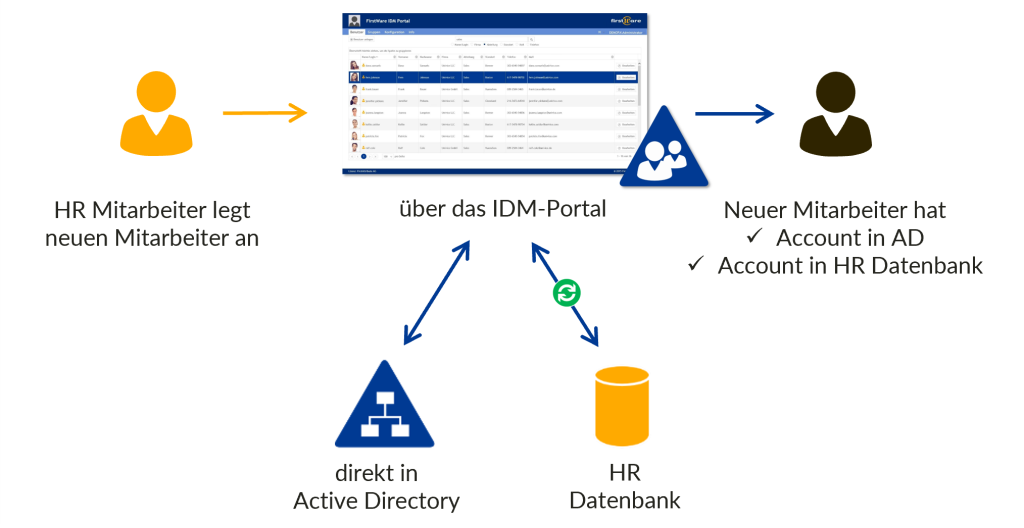

Die einheitliche Berechtigungsvergabe und Pflege dieser Daten sollte in einem System erfolgen, das in der Lage ist, alle drei Gesamtstrukturen einheitlich zu organisieren und Fehler zu vermeiden. Dadurch vermeiden Unternehmen Fehler bei der Einrichtung und Verwaltung. Mit dem IDM-Portal können Unternehmen bereits beim Anlegen von neuen Benutzerkonten in Active Directory einheitliches Identity und Access Management durchführen. Viele Aufgaben, die beim Anlegen von neuen Benutzern notwendig sind, können von Administratoren über das IDM-Portal problemlos delegiert werden.

Das IDM-Portal setzt nicht auf proprietäre Technologien, sondern nutzt Funktionen, die Microsoft in Windows, Active Directory, Azure und Microsoft 365 integriert hat. Um die Benutzerkonten in Azure oder Microsoft 365 zu nutzen, können die Benutzerkonten mit dem Windows-Tool Microsoft Entra Connect zwischen Active Directory und Entra ID synchronisiert werden. Durch die Einbindung von Standard-Tools in das IDM-Portal ist sichergestellt, dass alle Aufgaben nachvollziehbar, schnell und sicher ablaufen.

Dadurch lässt sich das IDM-Portal in Umgebungen nutzen, die Red Forest einsetzen sowie auf erweiterte Umgebungen, die Zero-Trust einsetzen oder auf dem Weg dahin sind. In allen solchen Szenarien spielt eine gut strukturierte Benutzerverwaltung eine maßgebliche Rolle.

Ist ein Red Forest auch für hybride Umgebungen geeignet?

Erweiterungen des ESAE

Microsoft empfiehlt beim Einsatz eines Red Forest in hybriden Umgebungen mit Entra ID eine Modernisierung mit RAMP. Das erweitert den sicheren Betrieb von Active Directory in die Cloud. Hier spielt Multifaktor-Authentifizierung eine wichtige Rolle, in Verbindung mit Authentifizierungs-Apps wie Microsoft Authenticator. An dieser Stelle bietet es sich an, eine Erweiterung zur Strategie für den privilegierten Zugang sowie den Rapid Modernization Plan (RAMP) umzusetzen. An dieser Stelle kommen Ansätze zum Tragen, wie das Enterprise Access Model. Dieses kann die Möglichkeiten von Enhanced Security Admin Environment erweitern.

Bei dem neuen Modell setzen Unternehmen nicht ausschließlich auf lokale AD-Umgebungen, sondern parallel auf Entra ID oder andere Authentifizierungsmodelle. Die Verwaltung erfolgt auch an dieser Stelle durch besonders abgesicherte Geräte, den Privileged Access Workstations (PAW). Diese verlieren auch im modernen Sicherheitsansatz nicht ihre Bedeutung und spielen bei Enhanced Security Admin Environment eine wesentliche Rolle.

Die der nächsten Ebene betrifft die Verwaltung der Daten, Anwendungen und Dienste der Umgebung. Diese können sich im lokalen Rechenzentrum befinden, aber auch in der Cloud (IaaS, PaaS, SaaS). Die Steuerung der Benutzer für Zugriff auf Ressourcen selbst kann mit Diensten wie Microsoft Endpoint Manager erfolgen. Hier kommt häufig die Synchronisierung zwischen AD und Entra ID zum Einsatz.

Zero-Trust zum Schutz der Benutzerkonten

Bei allen drei Ebenen spielt Zero-Trust eine wichtige Rolle und Schutz der Benutzerkonten mit modernen Technologien aus der künstlichen Intelligenz und Machine Learning. Es kommen verstärkt Richtlinien zum Einsatz, parallel zu einer Abschottung, wie beim Red Forest-Ansatz. Das trägt dem Anspruch Rechnung, dass sich die Systeme über Rechenzentren hinweg auch mit Cloud-Diensten verbinden und Nutzerdaten und Workloads lokal, On-Premises und aus der Cloud nutzen. Dabei hilft wieder das IDM-Portal, das alle Sicherheitsansätze unterstützt.

Fazit

In der Praxis gibt es viele Unternehmen, die eine Red Forest Strategie verfolgen bzw. diese implementieren oder auffrischen. Nicht alle Unternehmen dürfen die Cloud vollumfänglich nutzen und wählen eine strikte On-Premises-Strategie zur Absicherung der Benutzerkonten und Daten. Hierfür ist der Red Forest nach wie vor eine gute Wahl.

Wir beraten Sie gern, wie Sie das Identity und Access Management in einem Red Forest implementieren. Als Experten im Bereich Identity & Access Management für On-Premises- und Cloud-Umgebungen wissen wir, worauf es bei der Benutzer- und Berechtigungsverwaltung ankommt. Kontaktieren Sie unser freundliches Team.