Attribute-Based Access Control (ABAC) – Zugriffsrechte basierend auf Attributen

Bei der Vergabe von Benutzerrechten in lokalen Active Directory-Umgebungen, aber auch in der Cloud mit Entra ID, spielt Attribute-Based Access Control (ABAC) eine immer wichtigere Rolle. Der Artikel erklärt, wie ABAC funktioniert und was dabei zu beachten ist, auch im Vergleich zu Role-Based Access Control (RBAC).

Index

Was bedeutet Attribute-Based Access Control (ABAC) im Zusammenhang mit IAM?

Zunächst einmal ist ABAC eine der wichtigsten Möglichkeiten, das Identity and Access Management (IAM) in Netzwerken zu steuern. Im Gegensatz zur Zugehörigkeit zu bestimmten Rollen, wie beim Role-Based Access Management (RBAC), stehen bei ABAC die Attribute der kontrollierten Objekte oder Benutzer im Vordergrund. Dies bietet natürlich eine extreme Flexibilität und letztlich auch mehr Sicherheit im Identity and Access Management.

Zu den verwendeten Attributen gehören Daten, die Benutzer und ihren aktuellen Status eindeutig identifizieren. Dies können

- Name,

- Position,

- Abteilung,

- Einsatzort,

- Einordnung in die hierarchische Struktur

und weitere Attribute sein, die für die Vergabe von Berechtigungen genutzt werden können.

Mit ABAC werden Konten für neue Benutzer sehr schnell und gleichzeitig mit einem Höchstmaß an Sicherheit eingerichtet. Außerdem bleiben die Zugriffsrechte der Benutzer immer auf dem neuesten Stand. Lediglich die Attribute müssen aktualisiert werden. Der Rest geschieht automatisch.

Welche Vorteile bietet ABAC für die Zugangsverwaltung?

Bei ABAC handelt es sich um ein flexibles und feingranulares Zugriffskontrollsystem. Es ist in der Lage, eine Vielzahl von Anwendungsfällen abzudecken, die mit herkömmlichen rollenbasierten Zugriffskontrollsystemen (RBAC) nur schwer zu handhaben sind.

Eine IAM Software bildet Regeln basierend auf Attributwerten ab:

- Dies können einzelne Attributwerte (z. Bsp. Abteilung = „IT“) oder auch Kombinationen (z. Bsp. Standort = „Hamburg“ und Geschäftsbereich = „Cargo“ und Position = „Manager“) sein.

Auf Basis der verknüpften Attribute legen die Systeme schließlich fest, welche Regeln und Berechtigungen für einen Benutzer gelten. Die Regeln steuern granular die Rechte der Benutzer auf Basis der hinterlegten Attribute.

- So erhalten beispielsweise alle Benutzer mit dem Attribut „Vertrieb“ unter „Abteilung“ im Active Directory automatisch Zugriff auf bestimmte Dateifreigaben für den Vertrieb, auf SharePoint-Seiten oder Zugriff auf Bereiche des ERP-Systems. Das System erkennt die Attribute und kann automatisch ein E-Mail-Postfach in Exchange oder Exchange Online anlegen. Ebenso ist es möglich, den Benutzer automatisch in bestimmte Verteilergruppen in Exchange aufzunehmen.

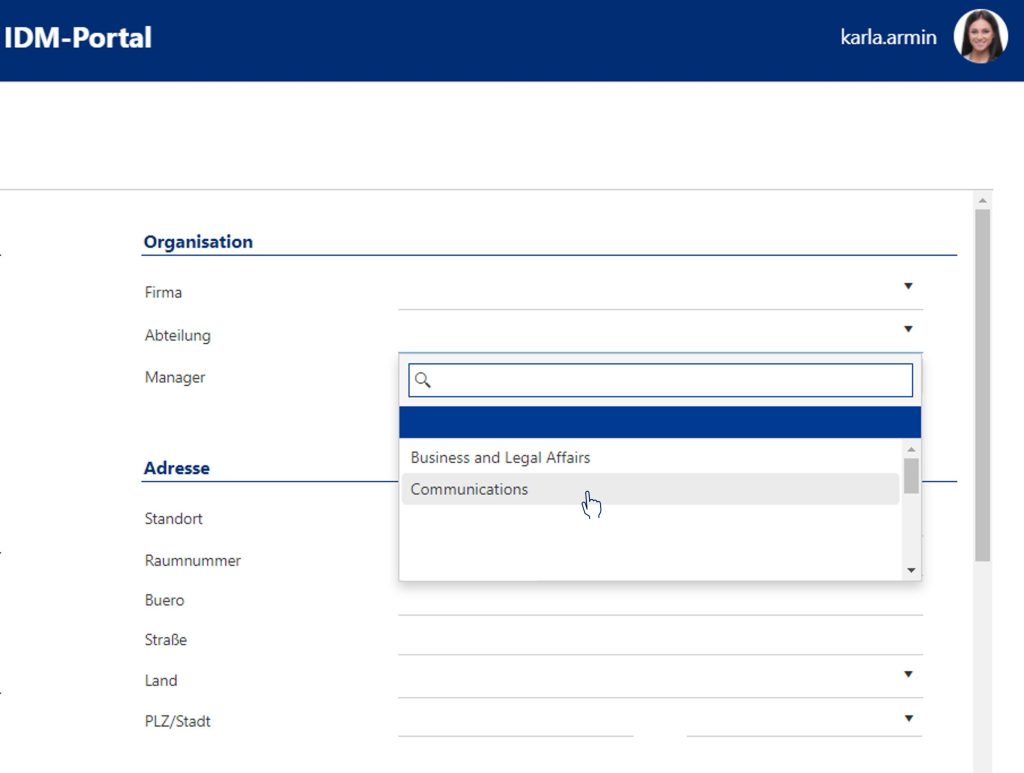

Intelligente IAM-Software, wie das IDM-Portal, funktioniert anders, als herkömmliche IAM-Systeme. Da das IDM-Portal ohne eigene Datenbank arbeitet, werden Attributänderungen über das Portal direkt in Active Directory umgesetzt und damit automatisch Berechtigungen verknüpft.

Im Speziellen: Ändert man den Standort eines Benutzers, so werden die Änderungen im IDM-Portal gesetzt und direkt im Quellsystem, dem Active Directory, angewandt. Gleichzeitig werden die von dem Standort abhängigen Rechte über ABAC automatisch geändert. Dazu nutzt das IDM-Portal neben ABAC zusätzlich die rollenbasierte IAM Delegation – also eine Kombination aus den zwei Methoden.

Warum ist ABAC im Identity Management wertvoll?

Hier einige Gründe, warum ABAC für Unternehmen wertvoll sein kann:

Flexibilität und Feingranularität: Mit ABAC definieren Unternehmen Zugriffsregeln auf der Grundlage einer Vielzahl von Attributen, darunter Benutzerattribute, Ressourcenattribute, Aktionen und sogar Umgebungsbedingungen. Dies ermöglicht eine größere Flexibilität und Feingranularität bei der Definition von Zugriffsregeln im Vergleich zu RBAC-Systemen, die häufig auf eine starre Struktur von Rollen und Berechtigungen beschränkt sind.

Vollautomatisierung: Beim Anwenden von ABAC werden Berechtigungen vollautomatisiert vergeben. Durch spezielle Filtereinstellungen und verkettete Attribute starten Prozesse, die die Zugriffe automatisch umsetzen. Dies kann beispielsweise bei der Benutzeranlage sein. DynamicGroup for AD, auch Teil der IDM-Portal EnterpriseEdition, spezialisiert sich auf feingranulare verkettete Filter zur Erstellung dynamischer Berechtigungsgruppen.

Skalierbarkeit: Mit ABAC erstellen Unternehmen Regelsätze, die auf eine große Zahl von Benutzern, Rollen und Ressourcen anwendbar sind, ohne dass die Komplexität exponentiell zunimmt. Dadurch eignet sich ABAC besonders für große, komplexe Organisationen und Systeme.

Anpassungsfähigkeit: Da ABAC auf attributbasierten Regeln beruht, kann es an Veränderungen im Geschäftsumfeld angepasst werden, indem einfach die Attribute oder die auf sie angewandten Regeln geändert werden. Dies ist besonders wichtig in einem sich rasch wandelnden Geschäftsumfeld, in dem rollenbasierte Systeme Schwierigkeiten haben können, Schritt zu halten.

Sicherheit: ABAC trägt dazu bei, die Datensicherheit zu verbessern, indem der Zugriff auf sensible Daten auf der Grundlage spezifischer, attributbasierter Regeln eingeschränkt wird. So wird das Risiko von Datenschutzverletzungen verringert und die Einhaltung von Datenschutzvorschriften erleichtert.

Compliance: ABAC unterstützt Unternehmen dabei, Compliance-Anforderungen zu erfüllen, indem der Zugriff auf bestimmte Daten oder Systeme auf der Grundlage spezifischer, merkmalsbasierter Regeln eingeschränkt wird. Dies ist besonders nützlich in stark regulierten Sektoren oder in Situationen, in denen bestimmte Daten nur bestimmten Personen oder unter bestimmten Bedingungen zugänglich sein dürfen.

Eine Voraussetzung für ABAC ist das Vorhandensein einer guten Datenqualität. Ohne gut gepflegte, aktuelle und standardisierte Daten lassen sich keine Regeln definieren, anhand derer automatisch Rechte vergeben werden können.

Zusammenfassend lässt sich sagen, dass ABAC eine flexible, feingranulare und anpassungsfähige Lösung für die Zugriffskontrolle bietet. Es verbessert sowohl die Datensicherheit als auch die Einhaltung von Vorschriften für Unternehmen.

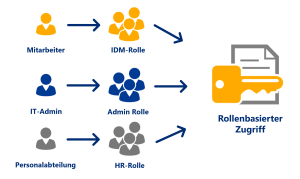

Was bedeutet Role Based Access Control (RBAC)?

RBAC ist ebenfalls ein beliebtes Modell für die Verwaltung und Kontrolle des Zugriffs auf Ressourcen in einem Netzwerk. Es ist ein eigenständiges Konzept für das Zugriffsmanagement und wird teilweise anders verwendet, als ABAC.

Bei der rollenbasierten Zugriffskontrolle (RBAC) werden Benutzer einer bestimmten Rolle zugeordnet und erhalten die Berechtigungen, die für diese Rolle freigegeben wurden.

- So erhält ein Benutzer mit der Administrator-Rolle vollumfängliche Berechtigungen (Lesen, Editieren, Löschen), während ein Standard-Benutzer eine Rolle mit eingeschränkten Rechten zugeteilt bekommt (z. Bsp. nur eingeschränkte Leserechte).

Die Rollen können in beliebiger Anzahl konfiguriert werden – so granular, wie es eine Organisation braucht. Jedoch wird die Administration bei einer zunehmenden Zahl an Rollen unübersichtlich.

In der Praxis zeigt sich oft, dass eine Kombination beider Konzepte – ABAC und RBAC – zu den besten Lösungen führt.

Welche Vorteile bietet RBAC im Vergleich zu ABAC?

Hier sind einige Vorteile, die RBAC im Vergleich zu ABAC bietet:

Einfachheit und Verständlichkeit: Ein großer Vorteil von RBAC ist die Einfachheit und Verständlichkeit. Bei RBAC werden Berechtigungen auf der Grundlage definierter Rollen vergeben, was in vielen Organisationen intuitiv und leicht verständlich ist. Jede Rolle repräsentiert eine bestimmte Funktion innerhalb der Organisation und verfügt über bestimmte Berechtigungen. Dadurch lassen sich Zugriffsrechte leicht visualisieren und verstehen.

Einfache Verwaltung: RBAC vereinfacht die Verwaltung von Zugriffsrechten, insbesondere in mittelgroßen Organisationen. Benutzer werden einfach einer bereits definierten Rolle zugeordnet und die dahinter liegenden Zugriffsrechte werden automatisch übertragen. Die Änderung der Zugriffsrechte einer Rolle wirkt sich auf alle Benutzer aus, die dieser Rolle zugeordnet sind. RBAC wird häufig für die manuelle oder halbautomatische Administration eingesetzt.

Konsistenz: Da Berechtigungen auf der Basis von Rollen und nicht auf individueller Basis vergeben werden, bietet RBAC eine höhere Konsistenz der Berechtigungen. Alle Benutzer mit der gleichen Rolle haben die gleichen Zugriffsrechte, wodurch eine einheitliche Durchsetzung der Sicherheitsrichtlinien gewährleistet wird.

Minimale Berechtigungen: RBAC erleichtert die Durchsetzung des Prinzips der minimalen Berechtigungen, auch bekannt als „Least Privilege“. Jeder Benutzer hat nur die Berechtigungen, die er für seine Rolle benötigt, wodurch die Angriffsfläche für böswillige Akteure verringert wird.

Wirtschaftlichkeit: RBAC kann kostengünstiger sein als ABAC, insbesondere in Bezug auf Implementierung und Verwaltung. Während ABAC mehr Flexibilität bietet, kann diese Flexibilität auch zu mehr Komplexität führen, die mehr Zeit und Ressourcen für die Implementierung und Wartung erfordert.

RBAC bietet im Vergleich zu ABAC eine einfachere und möglicherweise kostengünstigere Lösung für die Zugriffskontrolle, die in vielen Situationen ausreicht. Es bietet eine andere Art der Flexibilität als ABAC. ABAC kann in einigen Fällen sogar zu unnötiger Komplexität führen. Daher ist RBAC häufig die bevorzugte Lösung für Organisationen mittlerer Größe, während ABAC (bzw. eine Kombination beider Konzepte) für größere und komplexere Unternehmensstrukturen besser geeignet ist.

Welche Unterschiede bestehen zwischen ABAC und RBAC?

Attribute-Based Access Control und Role-Based Access Control sind zwei unterschiedliche Methoden zur Steuerung des Zugriffs auf Ressourcen in einem System oder Netzwerk. Beide Ansätze haben ihre Stärken und Schwächen und eignen sich für unterschiedliche Anwendungsfälle. Hier sind einige der wichtigsten Unterschiede zwischen ABAC und RBAC:

| ABAC | RBAC | |

| Grundlage für den Zugriff auf Ressourcen oder Berechtigungen | die Attribute des Benutzers bzw. des jeweiligen Objektes | die jeweilige Rolle eines Benutzers (z.B. organisatorisch) |

| Art der Berechtigungssteuerung | granular | weniger differenziert/grobkörniger |

| Rechte | werden (mehreren) Attributen zugeordnet | werden (mehreren) Rollen zugeordnet |

| Gesamtzahl der zu sinnvoll verwaltenden Berechtigungen | sehr hohe Zahl an Kombinations- möglichkeiten von Attributwerten; kann sehr hohe Anzahl an Berechtigungen verwalten | Benutzer können sehr viele Rollen haben, in der Regel aber weniger als Attributkombinationen |

| Rasterung/Granularität | sehr hoch aufgrund der Vielzahl von Attributen | weniger hoch aufgrund der geringeren Anzahl an Rollen |

| Automatisierungsgrad | Vollautomatisierung möglich | Manuelle Administration bzw. Halbautomatisierung |

| Geeignet für | große, komplexe Systeme | Systeme mittlerer Größe |

| Komplexität (Implementierung und Verwaltung) | hoch bis sehr hoch | normal bis hoch |

| Skalierbarkeit | besser skalierbar in großen und komplexen Strukturen | abhängig von der benötigten Anzahl von Rollen (exponentieller Anstieg) |

Letztendlich stellen ABAC und RBAC unterschiedliche Ansätze für die Zugriffskontrolle dar, die je nach den Anforderungen eines Unternehmens unterschiedlich geeignet sind.

Gibt es Vor- oder Nachteile bei der Verwendung von ABAC und RBAC?

Die Verwaltung des Identitäts- und Zugriffsmanagements (IAM) ist mit ABAC flexibler und granularer als mit RBAC. Dafür ist die Administration etwas komplexer.

RBAC-Rollen werden oft sehr eng definiert. Dies führt häufig dazu, dass Benutzer durch ihre Rollenzuordnung teilweise mehr Rechte erhalten, als sie eigentlich benötigen. Dadurch leidet die Sicherheit der Umgebung unnötig. Im Vergleich dazu bietet ABAC ein optimales Berechtigungsmanagement, das maximale Kontrolle und damit maximale Sicherheit bietet.

Sind die Attribute einmal vergeben, ist die laufende Verwaltung wiederum einfacher als bei RBAC. Jeder Benutzer erhält Zugriff auf die Ressourcen, die ihm zur Verfügung gestellt werden und die er für seine Arbeit benötigt. Dies lässt sich mit Attributen natürlich einfacher steuern. Ein Großteil der Steuerung erfolgt automatisiert über die eingesetzte ABAC-Lösung, zum Beispiel über das IDM-Portal. Ein weiterer Vorteil von ABAC ist die verbesserte Konformitätskontrolle. Die automatisierten Prozesse in ABAC sorgen dafür, dass auf der Grundlage der zugewiesenen Attribute alle Rechte immer der Compliance entsprechen.

Granulare Steuerung der Zugriffsberechtigungen mit dem IDM-Portal

ABAC im IDM-Portal nutzen

Durch den Einsatz von IAM Software-Lösungen wie dem FirstWare IDM-Portal wird die Komplexität der ABAC-Methode schnell kompensiert.

Das IDM-Portal bietet eine Admin-freundliche Möglichkeit, ABAC im Unternehmen einzusetzen. Im IDM-Portal wird bei der Verwendung von ABAC ein Attributwert mit einer Berechtigung verknüpft.

- So können zum Beispiel Abteilungsberechtigungen über die Auswahl der Abteilung oder über „UserType:“ mit den Werten „internal“ oder „external“ gesteuert werden. Auch der Status eines Benutzers spielt hier eine Rolle. Geht ein Benutzer beispielsweise in Elternzeit, verliert sein Account automatisch verschiedene Berechtigungen.

Zudem kann nicht nur ein Attribut zum Setzen einer Berechtigung genutzt werden. Auch die Kombination verschiedener Attribute ist möglich:

- Unternehmen (Wert: Univice LTD) führt nur zu bestimmten Abteilungen (Werte: USA Abteilungen). Das Attribut Funktionsrolle (Wert: Manager) führt dann in Kombination dessen zu einer Berechtigung: OG-US-Sales-Manager.

Diese Kombinationsmöglichkeiten würden als RBAC zu einer langen Auswahlliste und bei ABAC durch Kombinationen zu einer gezielten Berechtigung führen. In beiden Fällen muss die dahinterliegende Berechtigung trotzdem definiert sein.

DynamicGroup und DynamicSync unterstützen ABAC ebenfalls

Bei der Verwendung von DynamicGroup for AD und DynamicSync for Entra ID wird ebenfalls ABAC verwendet. In diesem Fall erfolgt die Pflege der Attribute der Benutzerkonten ebenfalls im IDM-Portal. DynamicGroup übernimmt dann auf Basis dieser Attribute die Aufnahme der Benutzer in die entsprechenden dynamischen AD-Gruppen. DynamicSync ermöglicht dabei die Verteilung und Pflege von M365 Gruppen.

Fazit

ABAC ist ein nützlicher Ansatz, um Zugriffsrechte in einer sehr detaillierten Art und Weise zu definieren, die auf den in Verzeichnissen, wie dem Active Directory, verwendeten Attributen basiert. Es erfordert jedoch Administratoren, die Details lieben und die Zeit und Geduld haben, ein gut durchdachtes Konzept für die Zuweisung von Rechten über Attribute zu entwickeln.

Generell empfiehlt es sich zu prüfen, ob ein rollenbasierter Ansatz (RBAC) für die Anforderungen eines Unternehmens ausreichend ist. Das ist unsere Empfehlung: als ersten Schritt die Komplexität der Anforderungen einzuschätzen und Umsetzbarkeit zu prüfen. Je größer ein Unternehmen ist und je komplexer die Verwaltung von Identitäten und Zugriffsrechten wird, kann ein gemischter Ansatz von RBAC und ABAC der richtige Weg sein.

Das FirstWare IDM-Portal übernimmt die komplexen Rechtevergaben beider Ansätze und macht es in einer nutzerfreundlichen Anwendung verwaltbar.

Wir beraten Sie gern, wie Sie die ABAC- und RBAC-Methoden in der Praxis umsetzen. Als Experten im Bereich Identity & Access Management für On-Premises- und Cloud-Umgebungen wissen wir, worauf es bei der Benutzer- und Berechtigungsverwaltung ankommt. Kontaktieren Sie unser freundliches Team.