Nutzerattribute in Active Directory und Entra ID zentral pflegen

Die Pflege von Nutzerattributen in Active Directory spielt eine wichtige Rolle. Attribute sind die Informationen, die für Benutzer in Active Directory und Entra ID gespeichert sind und die schlussendlich steuern, wie sich Benutzer an Active Directory anmelden und welche Optionen für die Konten gelten.

Diese Basis der Benutzerkonten ist in Active Directory aber auch in Entra ID wichtig. Viele Attribute lassen sich mit verschiedenen Tools zwischen den beiden Verzeichnissen synchronisieren, es gibt aber auch unterschiedliche Attribute in Active Directory und Entra ID. Die richtige Pflege dieser Attribute sollte also eine hohe Priorität einnehmen.

In den Beiträgen „Microsoft Entra Connect und Microsoft Entra Connect Cloud Sync“ und „Microsoft Entra Connect installieren“ gehen wir darauf ein, welche Möglichkeiten Microsoft dazu zur Verfügung stellt.

Index

Genug von manuellem Aufwand? Sie wollen keine Tipps, sondern eine echte Lösung mit Automatisierung? Dann sichern Sie sich jetzt Ihren Termin: 👉 IAM-Lösung entdecken!

Darum sind Nutzerattribute in Active Directory wichtig

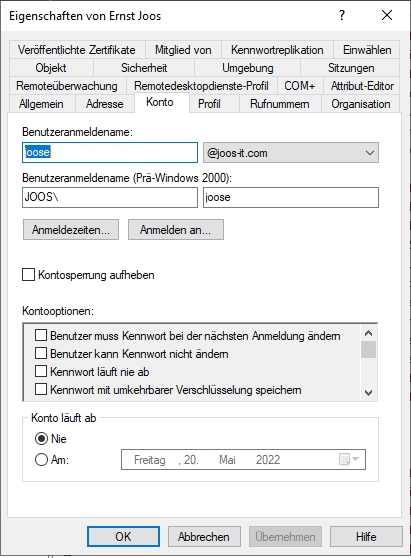

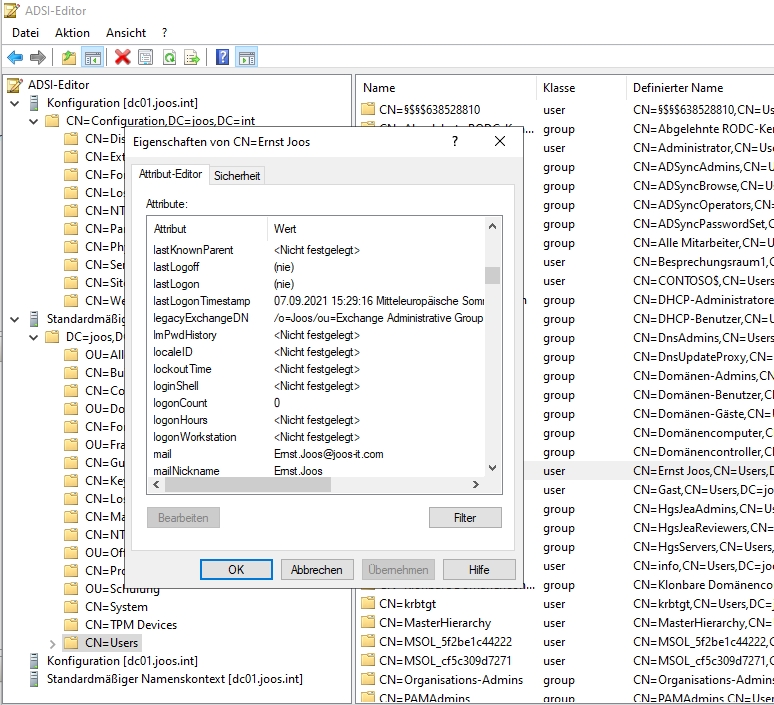

Die Attribute sind die Eigenschaften der Benutzerkonten und kommen daher häufig zum Einsatz, wenn es darum geht Benutzer zu identifizieren und zu authentifizieren. Bekannte Attribute sind zum Beispiel „samAccountName“ (Benutzername zur Anmeldung) und „givenName“ (Vorname). Es gibt für Benutzerkonten zahlreiche weitere Attribute, wie „Account-Expires“ (Ablaufdatum eines Benutzerkontos) oder auch „Address“ (Adresse des Benutzers). Es gibt hunderte dieser Attribute, die schlussendlich maßgeblich für die Arbeit der Benutzer, deren Rechte und deren Anmeldemöglichkeiten sind. Ohne Attribute sind Benutzerkonten schlicht und ergreifend nicht einsetzbar. Aus diesem Grund spielt auch die Pflege dieser Attribute eine besondere Rolle.

Hier gibt es mehrere Möglichkeiten. Neben der Pflege der Benutzerdaten in den Microsoft-Tools für die Verwaltung von Active Directory, können die Daten auch mit speziellen Tools wie ADSI-Edit direkt im Verzeichnis gepflegt werden. Das birgt natürlich die Gefahr einer fehlerhaften Pflege, weil die Attribute nicht einheitlich, fachlich korrekt und mit den richtigen Daten eingetragen werden. Die meisten Attribute haben auch einen Wert. Dieser Wert muss genauso richtig sein, wie die Bezeichnung des Attributes selbst.

Wenn zum Beispiel der Wert von „samAccountName“ nicht richtig gepflegt ist, können sich Benutzer nicht einheitlich anmelden und die Anmeldenamen lassen nicht richtig erfassen. Stimmt „Account-Expires“ nicht, kann sich ein Benutzer unter Umständen überhaupt nicht anmelden. Das sind nur zwei Beispiele von hunderten Attributen in Active Directory, die dringend richtig gepflegt werden müssen. Alle Attribute und deren Werte zeigt Microsoft in der Dokumentation des Active Directory-Schemas.

Nutzerattribute in Active Directory und Entra ID richtig pflegen

Für eine korrekt ablaufende Synchronisierung und eine unterbrechungsfreie Anmeldung der Benutzer an Active Directory und Entra ID spielt die Pflege der Attribute eine große Rolle. Mit dem webbasierten IDM-Portal können Unternehmen ihr komplettes Identity und Access Management (IAM) auf Basis von Active Directory und Entra ID zentral, einheitlich, effektiv und vor allem schnell erlernbar durchführen. Hier lassen sich Attribute und Felder wesentlich komfortabler und weniger anfällig vor Fehlern in den Benutzerkonten pflegen.

Pflegen Sie alle Daten im IDM-Portal lassen die Nutzerattribute in Active Directory, Entra ID oder beide Verzeichnisse synchronisieren.

Das IDM-Portal ermöglicht eine umfassende Automatisierung von allen Aufgaben rund um das IAM und die Delegierung von Aufgaben in die Personalabteilung oder an andere Stellen des Unternehmens:

- Dabei wird das Active Directory als Speicherort genutzt, es sind keine zusätzlichen Datenbanken notwendig.

- Die vorhandene IT-Infrastruktur wird umfassend genutzt, und erhält dadurch einen deutlichen Mehrwert, ohne zusätzliche Investitionen tätigen zu müssen.

- Unternehmen nutzen dadurch das Active Directory sehr viel effektiver und umfassender.

- Für die Hochverfügbarkeit setzen Sie auf die Standardmittel in Windows-Servern. Die komplette, vorhandene IT-Infrastruktur kann dazu genutzt werden.

Eine eigene Software für die Verwendung des IDM-Portals dazu muss nicht auf den PCs installiert werden, der Zugriff erfolgt über einen Webbrowser. Dadurch kann der Schwerpunkt zum Anlegen von neuen Benutzern in die Personalabteilung (Human Resources, HR) und andere Abteilungen verlegt werden. Der Vorteil dabei ist, dass neue Mitarbeiter sofort mit ihrer Arbeit beginnen können, weil keine Informations- und Workflowkette notwendig ist. Durch die Synchronisierung zwischen AD und Entra ID gelangen alle Felder und Attribute in die Cloud.

Attribute und die PowerShell

Sauber gepflegte Attribute in Active Directory, lassen sich problemlos mit Entra ID synchronisieren.

Auslesen von Attributen

Auch das Auslesen von Attributen ist in der PowerShell möglich. Dazu wird das Cmdlet „Get-ADObject“ verwendet. Sollen zum Beispiel Attribute ausgelesen werden, kann der Befehl folgendermaßen aussehen:

|

1 |

Get-ADObject -Filter "ObjectCategory -eq 'person'" -SearchBase „DC=Joos,DC=int“ -Properties description, displayName |

Attribute mit der PowerShell pflegen

Umgekehrt lassen sich auch Attribute mit der PowerShell pflegen. Das ist auch im Zusammenspiel mit Lösungen wie dem IDM-Portal interessant, da das Portal selbst mit PowerShell-Befehlen Daten pflegen kann. Die mit der PowerShell gepflegten Daten im AD können wiederum im IDM-Portal genutzt und natürlich auch angepasst werden. Mit dem folgenden Befehl werden die Attribute eines Benutzers ausgelesen und gleichzeitig Attribute gepflegt:

|

1 |

Get-ADObject -Filter "ObjectCategory -eq 'person'" -SearchBase „DC=Joos,DC=int“ -Properties description, displayName | Set-ADObject -description „Standort Bad Wimpfen“ |

Alle Attribute eines Benutzerkontos auf einmal lesen

In der PowerShell lassen sich auch wiederum alle Attribute eines Benutzerkontos auf einmal auslesen:

|

1 |

Get-ADUser -Identity Joost -Properties * |

Alle Benutzer mit einem bestimmten Attribut anzeigen

Auf Basis der Bezeichnungen der Attribute können diese anschließend mit den oben genannten Befehlen auch geändert werden. Es ist auch möglich bei korrekt gepflegten Attributen (daher die erneute Empfehlung des IDM-Portals) die Attribute als Basis für die Suche von Benutzerkonten zu verwenden. So lassen sich zum Beispiel alle Benutzer mit einem bestimmten Attribut anzeigen, hier das Attribut „description“ mit dem Wert „Standort Bad Wimpfen“:

|

1 |

Get-ADUser -Filter "description -eq ' Standort Bad Wimpfen'" |

Attribute anpassen

Auf dem gleichen Weg können Sie auch Attribute anpassen. Auch das funktioniert über die PowerShell mit den Cmdlets zur Pflege der Benutzerkonten:

|

1 |

Get-ADUser -Filter "description -eq ' Standort Bad Wimpfen'" | Set-ADUser -description „Standort Hof Erbach“ |

Mehrere Werte gleichzeitig ändern

Diese Vorgehensweise funktioniert mit sämtlichen Attributen in Active Directory sowie im Entra ID synchronisierte Attribute. Es lassen sich auch mehrere Werte gleichzeitig ändern:

|

1 |

Get-ADUser -Filter 'Name -like "*"' -SearchBase 'OU=HumanResources,OU=UserAccounts,DC=FABRIKAM,DC=COM' -Properties DisplayName | % {Set-ADUser $_ -DisplayName ($_.Surname + ' ' + $_.GivenName)} |

Multi-Valued-Attribute und CustomAttribute in Active Directory nutzen

Verschiedene Attribute in Active Directory ermöglichen das Speichern mehrerer Werte. Hier ist es auch möglich, die Werte mit Tools wie ADSI-Edit oder Lösungen wie dem IDM-Portal zu steuern. Auch die Pflege dieser Art von Attributen ist über die PowerShell möglich. Mit dem Parameter „-Add“ lassen sich Werte zu einem Attribut hinzufügen, der Parameter „-Remove“ entfernt Werte, und „-Replace“ ersetzt Werte. Ein Beispiel dafür ist das Attribut „ProxyAddresses“, dass auch im Zusammenhang mit Exchange oder Exchange Online zum Einsatz kommt:

|

1 |

Set-ADUser -Identity "Joost" -Replace @{ ProxyAddresses = @("thomas@joos.de","thomas1@joos.de","thomas2@joos.de")} |

|

1 |

Set-ADUser -Identity "Joost" -Remove @{ ProxyAddresses = @("thomas2@joos.de")} |

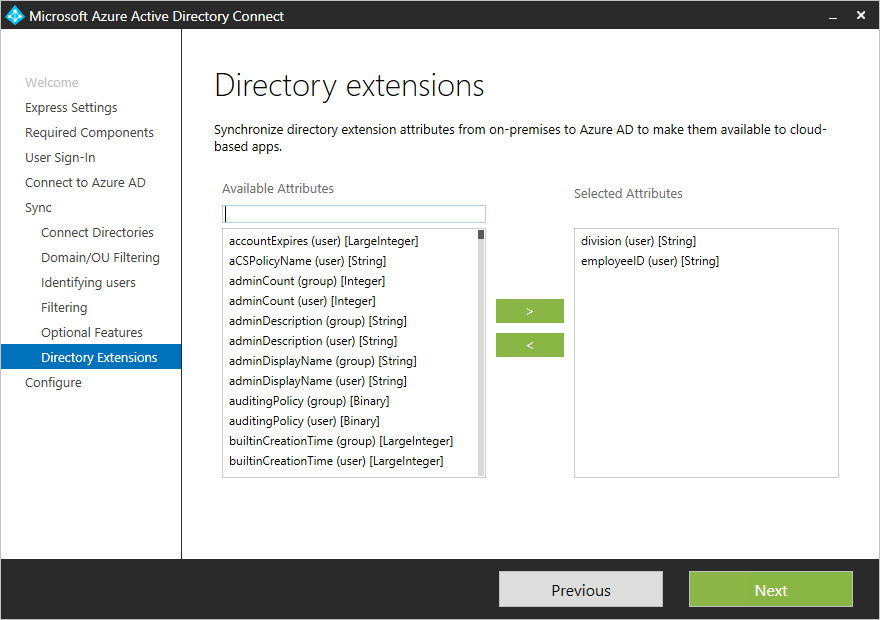

Um eigene Werte in Active Directory oder Entra ID zu nutzen, können CustomAttributes zum Einsatz kommen. Auch diese lassen sich mit den Tools in diesem Beitrag pflegen und auch aktiv im IDM-Portal nutzen. Eine Synchronisierung mit Entra ID ist über Microsoft Entra Connect ebenfalls möglich.

Microsoft Entra Connect-Synchronisierung: Mit Entra ID synchronisierte Attribute

Attribute mit Microsoft Entra Connect synchronisieren

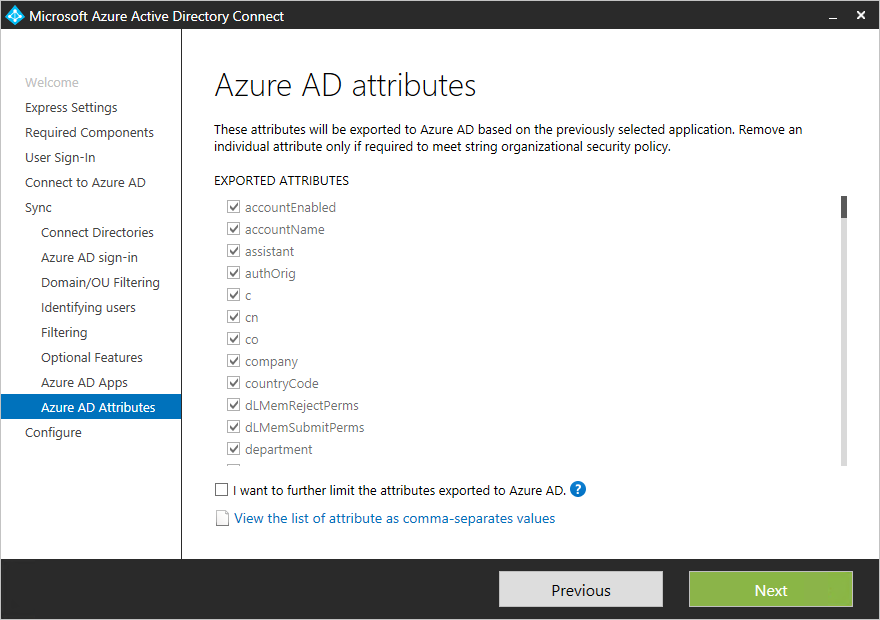

Die richtige Pflege der Attribute findet in hybriden Umgebungen vor allem im lokalen Active Directory statt. Die Daten sind danach über die bereits beschriebenen Wege mit Entra ID synchronisiert und stehen auch hier für Dienste in Microsoft Azure oder Microsoft 365 zur Verfügung. Hier spielt die richtige Pflege der Standard-Attribute in Active Directory eine wichtige Rolle und diese Attribute sollten auch in jedem Fall so sauber wie nur möglich gepflegt sein. Denn durch die Synchronisierung dieser Daten mit der Cloud, werden die Attribute nicht nur lokal eingesetzt, sondern auch in der Cloud und oft auch in hybriden Umgebungen. Eine einheitliche Pflege ist hier besonders wichtig.

Bereits während der Installation und Einrichtung von Microsoft Entra Connect lässt sich festlegen, dass einzelne Attribute nicht synchronisiert werden sollen, oder auch Attribute, die verschiedene Apps in Microsoft Azure entsprechen.

Das Schema in Entra ID kann mit benutzerdefinierten Attributen erweitert werden. Es lassen sich in Entra ID auch komplett andere Attribute nutzen, als in Active Directory. Dazu kommt die Möglichkeit, über Microsoft Entra Connect zusätzliche Attribute zu steuern, die zwischen den Verzeichnissen synchronisiert werden sollen.

Für die erweiterte Synchronisierung dieser Daten ist die „Tenant Schema Extension App“ verantwortlich, die durch die Installation von Microsoft Entra Connect in den Anwendungen von Microsoft Entra ID registriert wird. Mehr dazu zeigt Microsoft auf der Seite „Microsoft Entra Connect Sync: Verzeichniserweiterungen„. Diese Attribute lassen sich auch in dynamischen Gruppen einsetzen und damit wiederum auch in Microsoft 365 und Microsoft Teams.

Durch die Synchronisierung zwischen AD und Entra ID werden auch die verschiedenen Felder und Attribute der Benutzerkonten synchronisiert und sind anschließend in den Benutzerkonten in AD verfügbar. Diese Attribute und Felder lassen sich nutzen, wenn sie richtig gepflegt sind.

Berechtigungen mit Dynamische Gruppen verwalten

Mit dynamischen Gruppen können Sie Ihre Benutzerkonten für Berechtigungen in Teams und anderen Anwendungen in Microsoft Teams nutzen. Basis der Gruppen sind Regeln, die in Entra ID Felder und Attribute aus den synchronisierten Feldern auslesen. Diese Technik steht nur in der P1-Lizenz von Entra ID zur Verfügung. Dynamische Gruppen sind in Entra ID über den Menüpunkt „Gruppen“ im Azure-Portal erstellt. Alle Gruppen sind zunächst verfügbar, die in Entra ID angelegt oder synchronisiert wurden. An dieser Stelle lassen sich aber auch innerhalb von Entra ID neue Gruppen anlegen, die wiederum Felder und Attribute der AD-Konten nutzen können. Wir haben uns mit dem Thema im Beitrag „AD-Gruppen in Microsoft Teams verwenden – Dynamische Gruppen in der Praxis“ umfassend beschäftigt.